xff(x-forwarded-for)是标准http协议中的必传字段,可用于识别通过 HTTP 代理或负载均衡器连接到 Web 服务器的客户端原始 IP 地址。大多数服务器安装和激活TOA模块后就可以具备这项追踪标记能力。

标准格式:X-Forwarded-For: client, proxy1, proxy2

因此,不管你挂了多少层代理,在网站服务器日志或者流量监控上,终归是能看到你的原始IP是多少。

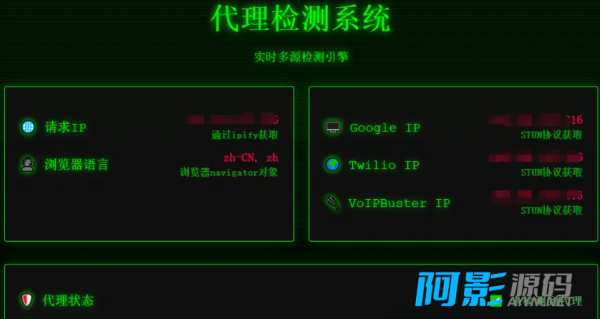

2、WebRTC(Web Real-Time Communication)

WebRTC(Web Real-Time Communication)是一种现代化的浏览器技术,它提供了实时音视频通信的能力,并且可以用于获取本地网络信息,包括IP地址。目前市面上大部分浏览器中默认启用WebRTC功能!!!

WebRTC 支持浏览器之间径直构建点对点连接,借此达成实时通讯,像视频、语音及数据传输等。在创建 WebRTC 连接之际,浏览器会朝对方传送自身的 IP 地址,以促使双方成功建立连接。

攻击者能凭借 JavaScript 或其他技术来访问 WebRTC 里的 API,从而获取用户的 IP 地址。

此外,WebRTC 的 STUN/TURN 服务器同样能够泄露用户的 IP 地址。STUN/TURN 服务器乃是 WebRTC 中用于 NAT 穿透与中继的关键构成部分。倘若这些服务器存在破绽或者配置不当,攻击者便能通过它们来获取用户的真实 IP 地址。

测试链接来了:

测试1:https://ip.voidsec.com/

测试2:https://www.kalipentest.cn/osintframework/proxy.html

测试3:https://ip8.com/webrtc-test

最后附赠一个:WebRTC 防溯源措施:

1、Chrome安装扩展禁用

安装「WebRTC Leak Prevent」扩展,将「IP handling policy」选项设置为「Disable non-proxied UDP (force proxy)」,点击「Apply Settings」以应用

2、Firefox 修改配置禁用

在浏览器地址栏输入「about:config」回车,搜索「media.peerconnection.enabled」字段,双击「media.peerconnection.enabled」首选项,使其值变为「false」

版权声明:本站资源来自互联网收集,仅供用于学习和交流,请勿用于商业用途。如有侵权、不妥之处,请联系客服并出示版权证明以便删除!